Покупка программного обеспечения в коробочной версии, как правило, требует от пользователя посещения магазина или же, как минимум, встречи с курьером. Удобство приобретения электронных лицензий заключается в первую очередь в том, что идти никуда не нужно. Купить лицензию можно в интернет-магазине дистрибьютора, а через некоторое время на электронную почту придут все необходимые инструкции и сам ключ. Преимущества такого способа распространения программных продуктов очевидны: покупку можно совершить в любое время дня и ночи, а оформление заказа происходит точно таким же образом, как при покупке любого другого товара в интернет-магазине.

Отличие коробочных версий от электронных

Покупая программу в коробке, пользователь получает физический носитель с дистрибутивом продукта (как правило, CD или ) и ключи активации - напечатанные либо на бумаге, либо на специальной наклейке. В случае покупки электронного ключа пользователь получает по почте сгенерированный производителем ключ; это может быть как файл с особым разрешением, так и простой код. Дистрибутив продукта в этом случае можно попросту загрузить из интернета: либо с сайта вендора, либо с сервера цифрового дистрибьютора. Обычно ссылку для загрузки продавец присылает в том же письме, что и сам ключ. Само собой разумеется, что программы, установленные из коробочного дистрибутива или из скачанного из интернета, вообще ничем не отличаются.

Лицензия и ее продление

Приобретение электронного ключа антивируса или покупка коробочной версии программы означает возможность обновления антивирусных баз продукта в течение всего срока действия лицензии. Убедиться, что купленный является подлинным очень просто: если антивирус, дистрибутив которого был скачан с сайта производителя, принимает ключ - все в порядке.

Как правило, лицензии на антивирусы рассчитаны на один год, после чего пользователю будет предложено приобрести продление лицензии. Процесс покупки практически не отличается от первичного приобретения. Некоторые вендоры, впрочем, могут попросить указать предыдущий лицензионный ключ от продукта. Также зачастую возможен вариант приобретения электронного ключа продления лицензии даже если изначально программное обеспечение покупалось «в коробке».

Цена

Это, пожалуй, самое существенное отличие электронного ключа от коробочной версии. За счет того, что коробочная версия содержит в себе физический носитель с дистрибутивом и, зачастую, дополнительные материалы (инструкции и т.п.), её цена может быть заметно выше, чем при покупке электронного ключа. Это не удивительно: производителю не приходится тратиться на печать коробок, дисков и печатных материалов, не нужно арендовать склад, не требуется доставлять товар в розничные магазины. Вполне логично, что за избавление от всех этих забот он готов предоставить существенную скидку.

Введение.

Учебные вопросы (основная часть):

1. Общие сведения об электронных ключах.

2. Диодные ключи.

3. Транзисторные ключи

Заключение

Литература:

Л.15 Быстров Ю.А., Мироненко И.В. Электронные цепи и устройства,-М: Высшая школа. 1989г. – 287с. с. 138-152,

Л.19 Браммер Ю.А., Пащук А.В. Импульсные и цифровые устройства. - М.: Высшая школа, 1999 г., 351 с. с. 68-81

Л21. Ф. Опадчий, О.П. Глудкин, А.И. Гуров «Аналоговая и цифровая электроника», М.- Горячая линия- Телеком, 2000г с. 370-414

Учебно-материальное обеспечение:

Текст лекции Введение

Известно, что для обеспечения работы импульсных устройств и получения импульсных колебаний необходимо осуществлять коммутацию нелинейного элемента (замкнуть, разомкнуть).

Такой режим работы нелинейного элемента называется ключевым, а устройство, в состав которого входит данный нелинейный элемент - электронным ключом.

1. Общие сведения об электронных ключах.

Электронным ключом называется устройство, которое под воздействием управляющих сигналов осуществляет коммутацию электрических цепей бесконтактным способом .

Назначение электронных ключей.

В самом определении заложено назначение “Включение - выключение”, “Замыкание - размыкание” пассивных и активных элементов, источников питания и т.д.

Классификация электронных ключей.

Электронные ключи классифицируются по следующим основным признакам:

По виду коммутирующего элемента:

транзисторные;

тринисторные, динисторные;

электровакуумные;

газонаполняемые (тиратронные, тигатронные);

оптронные.

По способу включения коммутирующего элемента по отношению к нагрузке.

последовательные ключи;

Рис. 1

параллельные ключи.

Рис. 2

По способу управления.

с внешним управляющим сигналом (внешним по отношению к коммутируемому сигналу);

без внешнего управляющего сигнала (сам коммутируемый сигнал и является управляющим).

По виду коммутируемого сигнала.

ключи напряжения;

ключи тока.

По характеру перепадов входного и выходного напряжений.

повторяющие;

![]()

Рис. 3

инвертирующие.

![]()

Рис. 4

По состоянию электронного ключа в открытом положении.

насыщенный (электронный ключ открыт до насыщения);

ненасыщенный (электронный ключ находится в открытом режиме).

По количеству входов.

одновходовые;

![]()

Рис. 5

многовходовые.

![]()

Рис. 6

Устройство электронных ключей.

В состав электронного ключа обычно входят следующие основные элементы:

непосредственно нелинейный элемент (коммутирующий элемент);

Принцип действия электронного ключа.

Рис. 7

Принцип действия рассмотрим на примере идеального ключа.

На рисунке:

U вх - напряжение, управляющее работой ключа;

R - сопротивление в цепи питания;

E - напряжение питания (коммутируемое напряжение).

В состоянии включено (ключ SA замкнут), напряжение на выходе U вых =0 (сопротивление R замкнутого идеального ключа равно нулю).

В состоянии выключено (ключ SA разомкнут), напряжение на выходе U вых =Е (сопротивление R разомкнутого идеального ключа равно бесконечности).

Такой идеальный ключ производит полное размыкание и замыкание цепи, так, что перепад напряжения на выходе равен Е.

Однако реальный электронный ключ далек от идеального.

Рис. 8

Он имеет конечное сопротивление в замкнутом состоянии -R вкл зам, и в разомкнутом состоянии - R выкл разом. Т.е. R вкл зам >0, R выкл разом <. Следовательно, в замкнутом состоянии U вых =U ост >0 (остальное напряжение падает на ключе).

В

разомкнутом состоянии U вых Таким

образом, для работы электронного ключа

необходимым является выполнение условия

R

выкл разом

>>

R

вкл зам

.

Основные

характеристики электронных ключей.

Передаточная характеристика. Это

зависимость выходного напряжения U вых

от входного U вх: U вых =f(U вх). Если

нет внешнего управляющего сигнала, то

U вых =f(E). Такие

характеристики показывают насколько

близок электронный ключ к идеальному. Быстродействие электронного

ключа - время переключения электронного

ключа. Сопротивление в разомкнутом

состоянии R выкл разом

и сопротивление в замкнутом состоянии

R вкл зам. Остаточное напряжение

U ост. Пороговое напряжение, т.е.

напряжение, когда сопротивление

электронного ключа резко меняется. Чувствительность - минимальный

перепад сигнала, в результате которого

происходит бесперебойное переключение

электронного ключа. Помехоустойчивость -

чувствительность электронного ключа

к воздействию импульсов помех. Падение напряжение на

электронном ключе в открытом состоянии. Ток утечки в закрытом

состоянии. Применение

электронных ключей.

Электронные

ключи применяются: В простейших схемах

формирования импульсов. Для построения основных

типов логических элементов и основных

импульсных устройств. Таким

образом, электронные ключи это устройства,

осуществляющие коммутацию бесконтактным

способом. Где находится дверь

роблемы

защиты программного обеспечения от пиратского распространения или защиты данных

от несанкционированного копирования неизбежно возникают во всем мире, доставляя

немало хлопот производителям программ и хранителям конфиденциальных данных.

Естественно, решение этих проблем не обходится без дополнительных неудобств,

причиняемых рядовым пользователям. В настоящее время все способы защиты ПО или

данных можно разделить на две основные группы: Одним из наиболее эффективных и удобных способов защиты является применение

именно аппаратных ключей - небольших микроэлектронных устройств, без которых

и программа не запустится, и данные не расшифруются. Принцип работы систем, использующих ключи аппаратной защиты (по крайней мере

внешне), приблизительно одинаков: программа обращается к некоему устройству

и в ответ получает код, который позволяет ей запустить ту или иную функцию или

дешифровать данные. В отсутствие ключа программа либо вообще не функционирует,

либо работает в демонстрационном режиме (отключаются какие-либо функциональные

возможности, не читаются данные и пр.). Кроме того, подобное устройство само

может содержать энергонезависимую память, в которой хранятся данные или фрагменты

кода. Работать с электронными «заглушками» можно как в локальном, так и в сетевом

варианте. При использовании сетевого ключа нет необходимости устанавливать локальные

ключи на каждое рабочее место. Лицензирование в данном случае осуществляется

одним ключом с программного сервера, обрабатывающего запросы защищенных приложений.

Например, если на сервер устанавливается ключ и обслуживающий его драйвер (небольшую

программу, обслуживающую ключ, удобно регистрировать в Windows NT/2000/XP как

сервис, запускаемый при загрузке, а в Windows 95/98/Me как резидентную программу),

то любая удаленная программа может запросить с сервера лицензию и только в случае

ее получения продолжить работу. Число лицензий для каждого ключа может быть

специально задано, и в зависимости от того, на какое количество одновременно

запущенных копий рассчитана приобретенная вами программа, она или запустится,

или нет. При этом распределение лицензий, как правило, осуществляется по простому

принципу: «один компьютер - одна лицензия». Это означает, что если на конкретном

компьютере запущено несколько копий приложения, то на это будет отведена всего

одна лицензия. Таким образом, здесь налагается ограничение на количество рабочих

мест, с которых возможно одновременное использование программы. К несомненным достоинствам такой методики защиты можно отнести ее простоту и

надежность. Кроме того, неискушенных пользователей подобная защита сразу отпугнет

от несанкционированных действий. Недостатком такой системы является необходимость

устанавливать вместе с программой специальные драйверы для ключа, а сам ключ

беречь и при необходимости носить с собой. Кроме того, дополнительное ограничение

на этот вид защиты могут налагать наличие или отсутствие необходимого порта

или считывателя смарт-карт, а также возможные аппаратные проблемы взаимодействия

с другими устройствами, использующими тот же порт для своей работы. Естественно, защищать свою программу или данные подобным образом следует только

в том случае, если их стоимость (или нематериальная ценность) сравнима с ценой

ключа аппаратной защиты (даже самый примитивный подобный ключ для параллельного

порта стоит около 10 долл.). Кроме того, правда жизни такова, что говорить об абсолютной защите при любом

подходе в принципе не приходится. А для того чтобы приложение невозможно было

взломать, пришлось бы полностью исключить какой-либо доступ к нему. Поэтому

степень защищенности должна быть адекватна угрозе. Как подсказывает здравый

смысл, чем сложнее доступ к приложению или данным, тем менее удобно с ними работать.

Грамотно построенная система защиты способна противостоять взлому на том уровне,

которому она может быть подвержена, и не более. лектронный

ключ - это устройство, предназначенное для защиты программ и данных от несанкционированного

использования, копирования и тиражирования. Он представляет собой, как правило,

небольшое микроэлектронное устройство, которое имеет два разъема: один из них

предназначен для подключения к параллельному или последовательному порту компьютера,

а другой служит для подключения принтера, модема или других устройств, работающих

с этим портом. При этом ключ не должен влиять на работу порта и должен быть

полностью «прозрачным» для подключаемых через него устройств (то есть не должен

мешать их нормальной работе). Существуют, впрочем, и другие виды ключей для

разных портов и в различном исполнении (внутренние, внешние, в виде брелока,

в виде PCMCIA или смарт-карты и т.д.). Ключи могут работать каскадно, когда

к одному порту одновременно подключается несколько ключей, в том числе и разных

типов. Протокол обмена данными ключа с портом, как правило, динамически изменяется,

кодируется и «зашумляется» для защиты от эмуляции. Многие современные типы ключей оснащены электрически программируемой энергонезависимой

памятью. Обычно ключ не имеет встроенных источников питания, полностью пассивен

и сохраняет записанную в него информацию при отключении от компьютера. Однако

возможны модификации со встроенными часами и автономной батареей питания, что

позволяет строить различные модели продажи, аренды, лизинга и лицензирования

защищенного программного обеспечения. Интеллектуальные и физические возможности

ключа во многом определяются той базой, на основе которой изготовлен ключ. Исходя из аппаратной базы современные ключи можно подразделить на следующие

типы: По своему внешнему исполнению наиболее популярны ключи, выпускаемые в виде брелоков,

для подключения к USB-портам. Дополнительную информацию по устройству и эксплуатации ключей защиты можно

найти на русском Web-сайте (http://www.aladdin.ru/)

компании Aladdin Knowledge Systems (http://www.aks.com/)

- разработчика системы защиты HASP. аким

образом можно защитить приложение при помощи электронного ключа? Подобный ключ может обеспечить несколько уровней и способов защиты программы

и данных. Простейшим методом является автоматическая защита, когда к уже готовым

программам посредством специальной утилиты привязывается ключ буквально за несколько

щелчков мышью. Однако модуль автозащиты, внедряемый в программу, не может составлять

с ней единого целого, поэтому возникает опасность, что хакер сможет разделить

модуль автозащиты и приложение. Более сложные методы базируются на использовании специализированного API, которые

поставляют производители электронных ключей разработчикам защищаемых ПО. Функции

этого API предназначены для выполнения различных операций по взаимодействию

программы с ключом: поиск нужного кода, чтение/запись памяти ключа, запуск аппаратных

алгоритмов ключа и преобразование кода и данных приложения с их помощью. Для дополнительного контроля за распространением ПО электронные ключи предусматривают

хранение уникальных номеров - это может быть и регистрационный номер пользователя,

и номер версии ПО. Причем систему защиты можно построить таким образом, чтобы

с данным ключом могли работать только те приложения, номера версий которых не

превышают записанного в ключе значения, а при помощи удаленного программирования

можно записывать в это поле новую информацию, что обеспечит обновление только

легальным, зарегистрированным пользователям. Кроме того, ключи могут налагать всевозможные ограничения на использование защищенных

приложений, вследствие чего можно ограничивать время использования программ

или данных, а также количество запусков приложения или модуля. Для этого в памяти

ключа организуется специальный счетчик, значение которого может уменьшаться

либо через определенные интервалы времени, либо при каждом запуске приложения.

Таким образом можно поставлять демонстрационные или ограниченные версии приложений,

а по мере оплаты или изменения условий договора снимать ограничения посредством

удаленного программирования ключей. Http://glasha.zap.to/ всем предлагаются

эмуляторы ключей HASP). Так что если речь идет о программном обеспечении, то для борьбы с пиратством

значительно эффективнее наладить хорошую службу технической поддержки, а секретные

данные держать в сейфе… КомпьютерПресс 3"2002 (ПО) и данных от копирования, нелегального использования и несанкционированного распространения. Современные электронные ключи Принцип действия электронных ключей

. Ключ присоединяется к определённому интерфейсу компьютера. Далее защищённая программа через специальный драйвер отправляет ему информацию, которая обрабатывается в соответствии с заданным алгоритмом и возвращается обратно. Если ответ ключа правильный, то программа продолжает свою работу. В противном случае она может выполнять определенные разработчиками действия, например, переключаться в демонстрационный режим, блокируя доступ к определённым функциям. Существуют специальные ключи, способные осуществлять лицензирования (ограничения числа работающих в сети копий программы) защищенного приложения по сети. В этом случае достаточно одного ключа на всю локальную сеть . Ключ устанавливается на любой рабочей станции или сервере сети. Защищенные приложения обращаются к ключу по локальной сети. Преимущество в том, что для работы с приложением в пределах локальной сети им не нужно носить с собой электронный ключ. На российском рынке наиболее известны следующие линейки продуктов (в алфавитном порядке): CodeMeter от WIBU-SYSTEMS, Guardant от компании «Актив», HASP от Aladdin, LOCK от Astroma Ltd., Rockey от Feitian, SenseLock от Seculab и др. Защита ПО от нелицензионного пользования увеличивает прибыль разработчика. На сегодняшний день существует несколько подходов к решению этой проблемы. Подавляющее большинство создателей ПО используют различные программные модули, контролирующие доступ пользователей с помощью ключей активации, серийных номеров и т. д. Такая защита является дешёвым решением и не может претендовать на надёжность. Интернет изобилует программами, позволяющими нелегально сгенерировать ключ активации (генераторы ключей) или заблокировать запрос на серийный номер/ключ активации (патчи , крэки). Кроме того, не стоит пренебрегать тем фактом, что сам легальный пользователь может обнародовать свой серийный номер. Эти очевидные недостатки привели к созданию аппаратной защиты программного обеспечения в виде электронного ключа. Известно, что первые электронные ключи (то есть аппаратные устройства для защиты ПО от нелегального копирования) появились в начале 1980-ых годов, однако первенство в идее и непосредственном создании устройства, по понятным причинам, установить очень сложно. Донгл относят к аппаратным методам защиты ПО, однако современные электронные ключи часто определяются как мультиплатформенные аппаратно-программные инструментальные системы для защиты ПО. Дело в том, что помимо самого ключа компании, выпускающие электронные ключи, предоставляют SDK (Software Developer Kit - комплект разработчика ПО). В SDK входит все необходимое для начала использования представляемой технологии в собственных программных продуктах - средства разработки, полная техническая документация , поддержка различных операционных систем , детальные примеры, фрагменты кода, инструменты для автоматической защиты. Также SDK может включать в себя демонстрационные ключи для построения тестовых проектов. Технология защиты от несанкционированного использования ПО построена на реализации запросов из исполняемого файла или динамической библиотеки к ключу с последующим получением и, если предусмотрено, анализом ответа. Вот некоторые характерные запросы: Стоит отметить, что некоторые современные ключи (Guardant Code от Компании "Актив", LOCK от Astroma Ltd., Rockey6 Smart от Feitian, Senselock от Seculab) позволяют разработчику хранить собственные алгоритмы или даже отдельные части кода приложения (например, специфические алгоритмы разработчика, получающие на вход большое число параметров) и исполнять их в самом ключе

на его собственном микропроцессоре . Помимо защиты ПО от нелегального использования такой подход позволяет защитить используемый в программе алгоритм от изучения, клонирования и использования в своих приложениях конкурентами. Однако для простого алгоритма (а разработчики часто совершают ошибку, выбирая для загрузки недостаточно сложный алгоритм) может быть проведен криптоанализ по методу анализа "черного ящика". Как следует из вышесказанного, «сердцем» электронного ключа является алгоритм преобразования (криптографический или другой). В современных ключах он реализовыван аппаратно - это практически исключает создание полного эмулятора ключа, так как ключ шифрования никогда не передается на выход донгла, что исключает возможность его перехвата. Алгоритм шифрования может быть секретным или публичным. Секретные алгоритмы разрабатываются самим производителем средств защиты, в том числе и индивидуально для каждого заказчика. Главным недостатком использования таких алгоритмов является невозможность оценки криптографической стойкости . С уверенностью сказать, насколько надёжен алгоритм, можно было лишь постфактум: взломали или нет. Публичный алгоритм, или «открытый исходник», обладает криптостойкостью несравнимо большей. Такие алгоритмы проверяются не случайными людьми, а рядом экспертов, специализирующихся на анализе криптографии . Примерами таких алгоритмов могут служить широко используемые ГОСТ 28147-89 , AES , RSA , Elgamal и др. Для большинства семейств аппаратных ключей разработаны автоматические инструменты (входящие в SDK), позволяющие защитить программу «за несколько кликов мыши». При этом файл приложения «оборачивается» в собственный код разработчика. Реализуемая этим кодом функциональность варьируется в зависимости от производителя, но чаще всего код осуществляет проверку наличия ключа, контроль лицензионной политики (заданной поставщиком ПО), внедряет механизм защиты исполняемого файла от отладки и декомпиляции (например, сжатие исполняемого файла) и др. Важно то, что для использования автоматического инструмента защиты не требуется доступ к исходному коду приложения. Например, при локализации зарубежных продуктов (когда отсутствует возможность вмешательства в исходный код ПО) такой механизм защиты незаменим, однако он не позволяет

реализовать исопользовать весь потенциал электронных ключей и реализовать гибкую и индивидуальную защиту. Помимо использования автоматической защиты, разработчику ПО предоставляется возможность самостоятельно разработать защиту, интегрируя систему защиты в приложение на уровне исходного кода. Для этого в SDK включены библиотеки для различных языков программирования , содержащие описание функциональности API для данного ключа. API представляет собой набор функций, предназначенных для обмена данными между приложением, системным драйвером (и сервером в случае сетевых ключей) и самим ключом. Функции API обеспечивают выполнение различных операций с ключом: поиска, чтения и записи памяти, шифрования и расшифрования данных при помощи аппаратных алгоритмов, лицензирования сетевого ПО и т. д. Умелое применение данного метода обеспечивает высокий уровень защищённости приложений. Нейтрализовать защиту, встроенную в приложение, достаточно трудно вследствие её уникальности и «размытости» в теле программы. Сама по себе необходимость изучения и модификации исполняемого кода защищенного приложения для обхода защиты является серьёзным препятствием к ее взлому. Поэтому задачей разработчика защиты, в первую очередь, является защита от возможных автоматизированных методов взлома путем реализации собственной защиты с использованием API работы с ключами. Информации о полной эмуляции современных ключей Guardant не встречалось. Существующие табличные эмуляторы реализованы только для конкретных приложений. Возможность их создания была обусловлена неиспользованием (или неграмотным использованием) основного функционала электронных ключей разработчиками защит. Так же отсутствует какая-либо информация о полной или хотя бы частичной эмуляции ключей LOCK, либо о каких-либо других способах обхода этой защиты. Злоумышленник исследует логику самой программы, с той целью, чтобы, проанализировав весь код приложения, выделить блок защиты и деактивировать его. Взлом программ осуществляется с помощью отладки (или пошагового исполнения), декомпиляции и дампа оперативной памяти . Эти способы анализа исполняемого кода программы чаще всего используются злоумышленниками в комплексе. Отладка осуществляется с помощью специальной программы - отладчика, который позволяет по шагам исполнять любое приложение, эмулируя для него операционную среду. Важной функцией отладчика является способность устанавливать точки (или условия) остановки

исполнения кода. С помощью них злоумышленнику проще отслеживать места в коде, в которых реализованы обращения к ключу (например, остановка выполнения на сообщении типа «Ключ отсутствует! Проверьте наличие ключа в USB-интерфейсе»). Дизассемблирование

- способ преобразования кода исполняемых модулей в язык программирования, понятный человеку - Assembler . В этом случае злоумышленник получает распечатку (листинг) того, что делает приложение. Декомпиляция

- преобразование исполняемого модуля приложения в программный код на языке высокого уровня и получение представления приложения, близкого к исходному коду. Может быть проведена только для некоторых языков программирования (в частности, для.NET приложений, создаваемых на языке C# и распространяемых в байт-коде - интерпретируемом языке относительно высокого уровня). Суть атаки с помощью дапма памяти

заключается в считывании содержимого оперативной памяти в момент, когда приложение начало нормально исполняться. В результате злоумышленник получает рабочий код (или интересующую его часть) в "чистом виде" (если, к примеру, код приложения был зашифрован и расшифровывается только частично, в процессе исполнения того или иного участка). Главное для злоумышленника - верно выбрать момент. Отметим, что существует немало способов противодействия отладке, и разработчики защиты используют их: нелинейность кода, (многопоточность), недетерминированную последовательность исполнения, «замусоривание» кода, (бесполезными функциями, выполняющими сложные операции, с целью запутать злоумышленника), использование несовершенства самих отладчиков и др. Здравствуйте! В этой статье мы расскажем об электронной цифровой подписи. Сегодня вы узнаете:

ЭЦП с некоторого времени является инструментом, благодаря которому упрощается движение документации. Причем происходит это не только внутри компании, но и за ее пределами. Как стать ее обладателем, рассмотрим сегодня. Всем известно, что любой документ подписывает лицо, у которого есть такие полномочия. Делается это для того, чтобы придать документу юридическую силу. Благодаря современным технологиям, весь документооборот переходит в электронный вид. Причем это оказалось чрезвычайно удобным! Что же такое ЭЦП простым языком? ЭЦП

–

это аналогия обычной подписи, применяют которую чтобы придать юридическую силу документации, находящейся на электронном носителе. Хранят ее обычно на флеш-накопителе. Преимущества:

С этим понятием тесно связаны два других: ключ

и сертификат электронной подписи

.Сертификат подтверждает, что ЭП принадлежит конкретному лицу. Он бывает усиленным и обычным. Усиленный сертификат выдается либо удостоверяющим центром, либо ФСБ. Ключ – это символы, находящиеся в последовательности. Обычно они используются парой. Первый – это сама подпись, другой подтверждает, что она подлинная. Для подписи каждого вновь создаваемого документа, формируется новый ключ. Информация, которую получают в УЦ – это не ЭЦП, это средство, чтобы создать ее. Первые ЭП стали использоваться в России в 1994 году. А закон о регулировании их применения был принят в 2002. Он был крайне расплывчатым и неоднозначно толковал терминологию. Вопрос получения подписи также в нем практически не освещался. Начиная с 2011 года на электронный документооборот перешли государственные структуры. А все должностные лица получили ЭЦП. В 2012 году этот процесс приобрел глобальные масштабы и благодаря этому, мы сейчас можем стать обладателями универсальных современных подписей. Рассмотрим ситуацию, при которой лицо оценило все плюсы этого инструмента и принято решение получить ЭЦП. А значит, возник вопрос: что нужно для этого сделать? Поговорим об этом более детально. Чтобы получить электронную цифровую подпись, нужно пройти несколько важных ступеней:

Теперь каждый шаг обсудим подробно. Шаг 1.

Выберите вид подписи, который максимально вам подходит.

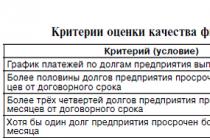

За последний период времени увеличилось количество тех, кто хочет получить усиленную электронную подпись.Это объясняется тем, что она может подтвердить не только личность отправившего документ, но и является защищенной по максимуму. По мнению ряда экспертов, простые ЭЦП в скором времени прекратят свое существование полностью. Представим в виде таблицы, в каких сферах применяются различные виды подписей.

Шаг 2.

Выбираем удостоверяющий центр.

Если ЭЦП нужно получить, чтобы сдавать отчеты, выбирайте квалифицированную, если же просто вести документооборот, то простую. Уточним, что УЦ является юрлицом, цель работы которого – формирование и выдача ЭЦП. Кроме этого, УЦ осуществляет следующую деятельность:

В РФ около 100 УЦ. Лучше выбрать тот, который подходит по вашему месторасположению и возможностям. Предварительно можно уточнить, есть ли таковые в вашем городе. Сделать это просто: достаточно просмотреть информацию на официальном сайте. Шаг 3.

Оформляем заявку.

Для этого либо посещаем офис центра, либо заполняем ее в режиме онлайн. Удаленный способ позволяет избежать личного посещения УЦ, то есть сэкономить некоторое количество времени. Как только отправка заявки будет завершена, с клиентом связывается специалист УЦ, чтобы уточнить указанные в ней данные. Ему можно задать вопросы и получить консультацию. Шаг 4.

Оплачиваем.

Оплатить услугу придется заранее. Как только заявка будет принята, все детали согласованы, клиенту выставляется счет. Стоимость может варьироваться, так как она зависит от региона, где проживает клиент, от самой компании и от того, какую ЭЦП вы хотите получить. Причем разброс цен довольно большой – от 1500 до 8000 рублей. При сборе документов важным нюансом является следующий: ЭЦП нужна для физического лица, ЭЦП для юридического лицалибо для ИП. Поэтому характеризовать документацию будем по отдельности. Для получения подписи физлица должны собрать следующий набор документации:

Если у получателя есть доверенное лицо, подачей документов может заняться оно. Единственно, нужна доверенность на совершение таких действий. Юрлицам нужно подготовить:

ИП предоставляют:

Если заявка была подана удаленно, нужные документы направляют в УЦ по почте, если лично – то вместе с заявкой. Для физлиц есть 2 типа подписей: квалифицированная и неквалифицированная. Процедура получения, если сравнивать с юрлицами, гораздо проще. Частные лица обычно используют ЭП, чтобы подписывать некоторые бумаги. Сейчас для ее применения разработаны такие системы, как:

Для ЕСИА достаточно простого типа ЭП, а вот для портала госуслуг используется квалифицированная. Чтобы получить ЭЦП, гражданин также обращается в УЦ, со всеми документами и заявлением. Также при себе нужно иметь флеш-накопитель, на который запишут закрытую часть ключа, известную только владельцу. Процедура выглядит так:

Алгоритм получения практически не отличается от получения подписи физлицом. Точно так же выбирается УЦ, собираются все нужные документы, оплачивается выставленный счет. Единственное, не нужно забывать, что выписка из ЕГРЮЛ должна быть получена вовремя, так как процесс ее подготовки занимает около 5 дней. Хеш-функция

является уникальным числом, которое получают из документа, преобразовав его с помощью алгоритма. Она обладает повышенной чувствительностью к разного рода искажениям документа, если изменится хотя бы один знак в первоначальном документе, исказится большая часть знаков хеш-значения. Хеш-функция устроена так, что по ее значению исходный документ восстановить невозможно, также нельзя найти 2 разных электронных документа, у которых одно и то же хеш-значение. Для формирования ЭЦП отправитель вычисляет хеш-функцию документа и шифрует ее при помощи секретного ключа. Говоря простыми словами, она предназначена для упрощения обмена данными между пользователями. Это ключевой инструмент по защите данных. Подписываемый файл проходит процедуру хеширования. А получатель сможет удостовериться в подлинности документа. ЭЦП обладает равной юридической силой с обычной подписью в бумажном варианте документа, в том случае если она наносилась без нарушений. Если же были выявлены отклонения, документ силы не имеет. Государство регулирует процесс использования ЭЦП Федеральным законодательством. ЭЦП действительна в течение 12 месяцев, с того дня, когда она была получена.

Как только этот срок заканчивается, ее продлевают либо получают другую. Подведем итоги

. Использование ЭЦП наибольшую выгоду приносит крупным компаниям и предприятиям. Благодаря ей удешевляется документооборот, открываются широкие горизонты для бизнеса. Простым гражданам обладать ею также выгодно. Не нужно стоять в очередях, заказывать гос. услуги можно не выходя из дома. ЭЦП – современный, удобный и выгодный инструмент.

Что такое электронный ключ

Защита программного обеспечения и данных

История

Защита ПО с помощью электронного ключа

Комплект разработчика ПО

Технология защиты

Защита с помощью автоматических средств

Реализация защиты с помощью функций API

Обход защиты

Взлом программного модуля

ЭЦП — что это такое простыми словами

Термины, связанные с ЭЦП

Немного истории

Как получить электронную цифровую подпись

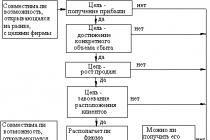

№ п/п

Где применяют

Простой вид

Неквалифицированный

Квалифицированный

1

Ведение внутреннего документооборота

в небольших компаниях встречается

да

да

2

Ведение внешнего документооборота

уже редко

да

да

3

В Арбитражном Суде

да

да

да

4

При обращении к сайту Госуслуг

да

нет

да

5

В контролирующих органах

нет

нет

да

6

При проведении электронных торгов

нет

нет

да

Документы для ЭЦП

Электронная подпись для физических лиц

Электронная подпись для юридических лиц

Хеш-функция: зачем нужна

Юридическая сила ЭЦП

Срок действия ЭЦП