Тенденция нескольких последних лет говорит о том, что многие сервисы переходят из традиционных десктопных инстилляций в облака. Не стало исключением и электронная подпись . Однако миграция ЭП в облака воспринимается сообществом пользователей и экспертов пока еще весьма неоднозначно. Среди несомненных преимуществ новых облачных решений особняком стоят вопросы обеспечения информационной безопасности. Однако, ни технологии ни законодательство не стоят на месте, и вскоре можно ожидать нового витка развития электронной подписи с участием облачных вычислений

Электронная подпись как основа юридически значимого электронного документооборота

Электронная подпись (далее по тексту - ЭП) согласно Федерального закона №63-ФЗ от 06.04.2011 года является обязательным юридически значимыми реквизитом электронного документа. По мимо этого в законе так же сказано, что ЭП является абсолютным аналогом собственно ручной подписи поставленной на бумажном документе. В виду этого логично и вполне обосновано считать, что электронный документооборот является реальной альтернативой традиционному делопроизводству в целом и в частности отдельным процессам заключения и подтверждения различных сделок, соглашений, договоров, контрактов и т.п.

Согласно выше обозначенного федерального закона ЭП, как обязательный элемент ЭДО призвана обеспечить три ключевых задачи:

1. Обеспечить однозначную идентификацию лица, подписавшего

документ;

2. Обеспечить защиту от несанкционированного изменения документа;

3. Обеспечить юридическую силу электронного документа.

Юридическая значимость использования ЭП закреплена в ряде отечественных нормативных документов. Приведем несколько основных ссылок:

- · Ст. 160, 434, 847 ГК РФ, которые регламентируют практическое использование электронных подписей в документообороте.

- · Федеральный закон №63-ФЗ «Об электронной подписи» от 06.04.2011. Основной и рамочный закон описывающий общий смысл использования ЭП при совершении сделок различного характера и оказания услуг.

- · Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации от 27.07.2006. В настоящем документе конкретизируется понятие электронного документа и всех связанных с ним сегментов.

- · Федеральный закон 402-ФЗ «О бухгалтерском учете» от 06.12.2011. Законодательный акт предусматривает систематизацию требований к бухгалтерии и бухгалтерским документам в электронном виде.

- · Согласно п.3 ст.75 Арбитражного процессуального кодекса РФ , документы, полученные с использованием информационно-телекоммуникационной сети Интернет и подписанные электронной подписью, допускаются в качестве письменных доказательств в арбитражных спорах.

Все выше указанные факты и доводы означают, что, используя ЭП мы всегда можем чётко знать кем и когда был подписан документ, быть уверенным в том, что после подписания в документ не были внесены какие-либо изменения, и в случае разногласия сторон и последующих судебных разбирательств обеспечить неотказуемость факта свершения сделки (заключения контракта и т.д.).

В настоящее время законодательством установлена три варианта использования ЭП на территории Российской Федерации, это:

- · Простая ЭП;

- · Усиленная не квалифицированная ЭП;

- · Усиленная квалифицированная ЭП.

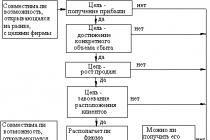

Чем же они отличаются и какую же ЭП можно и нужно использовать для совершения финансовых операций? Чуть ниже мы их разберем . И так, начнем (см. рисунок 1)

1. Простая электронная подпись

Простая подпись или как часто ее еще называют связка «логин-пароль» - это электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

Классический пример, когда вы введёте пин-код вашей кредитной карты, скажите парольную фразу (метка голосом) в телефонном разговоре с кол-центром банка и тому подобное – всё это будет вашей Простой Электронной Подписью . Иными словами, единственная функция такой подписи - подтверждение авторства , идентификация личности. Простая ЭП обеспечивает базовый уровень защиты и аутентификации. К примеру. Она подпись применяется для получения доступа к возможностям Единого портала госуслуг . Простую электронную подпись категорически нельзя использовать при подписании электронных документов или в государственной информационной системе (ГИС), которые содержат гостайну.

2. ЭП является усиленной НЕквалифицированно й , если выполняются следующие условия:

- · получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

- · позволяет определить лицо, подписавшее электронный документ;

- · позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

- · создается с использованием средств электронной подписи.

Усилинная НЕквалифицированная ЭП позволяет определить автора подписанного документа и доказать неизменность содержащейся в нем информации. В неквалифицированную электронную подпись заложены криптографические алгоритмы, которые обеспечивают надежную защиту документов в соответствии с российскими ГОСТ по шифрованию. Такая подпись вполне подойдет для внутреннего документооборота в компании, а также для отправки электронных документов из одной компании в другую. Неквалифицированная электронная подпись также подходит для участия в электронных торгах.

3. Ну и, наконец третий вариант, когда ЭП является усиленной квалифицированной , если соответствует всем вышеперечисленным признакам неквалифицированной ЭП и двум следующим дополнительным признакам:

- · ключ проверки электронной подписи указан в квалифицированном сертификате;

- · для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с настоящим Федеральным законом

Стоит отметить. что программное обеспечение, необходимое для работы с КЭП, должно быть сертифицировано Федеральной службой безопасности . Следовательно, квалифицированная электронная подпись наделяет документы полной юридической силой и соответствует всем требованиям о защите конфиденциальной информацию. Контролирующие органы, такие как ФНС, ПФР, ФСС, признают юридическую силу только тех документов, которые подписаны квалифицированной ЭП

Рисунок 1. Виды электронных подписей

За последние несколько лет в ИТ-индустрии прочно закрепились тренды перехода от эксплуатации собственной ИТ-инфраструктуры к использованию облачных вычислений. Это прежде всего замена традиционных ИТ-систем изначально разворачиваемых на материально-технической базе каждой отельной взятой компании на сервисы по требованию, т.к. SaaS,PaaS и IaaS. По данным свежего исследования «Облачные услуги в корпоративном секторе, Россия 2017». от компаний SAP и Forrester, облачные технологии в России будет расти быстрее, чем весь ИТ рынок взятый в целом: так при среднегодовом темпе в 21% рынок облаков вырастет в 3 раза по сравнению с показателями 2015 года. В докладе сообщается, что крупный бизнес в настоящее время максимально готов к использованию облачных услуг: в этом сегменте свыше 90% опрошенных знают про облачные услуги, в малом бизнесе – свыше 70%. В крупном бизнесе 54,5% опрошенных пользуется одновременно облачными услугами из двух и более категорий, в среднем бизнесе – 50%, в малом – 43%.

Текущая ситуация с использованием облачной ЭП в РоссииСовсем недавно, в июне 2017 года стало известно о том, что ФСБ совместно с «Ростелекомом» создают электронную подпись, которая «взорвет и перевернет рынок» . Идея все та же, создать ЭП не требующую использования токена (носителя на флешке). Об этом рассказал директор по электронному правительству в «Ростелекоме» Михаил Бондаренко. «У меня есть данные от коллег с Лубянки о том что до конца года должно выйти некое решение, которое позволит делать доверенные ЭЦП облачными, - сказал он, не приведя каких-либо подробностей, но противопоставляя это решение распространенным сегодня электронным подписям на токенах. - На наш взгляд это взорвет и перевернет рынок доверенной авторизации и идентификации», - добавил он. Но есть нюанс, по мимо использования «облаков» предполагается еще и задействовать биометрию, т.е. индивидуальные биометрические характеристики каждого человека как параметры для его уникальной аутентификации.

Как сообщает тот же источник со слов Бондаренко - «Предполагается, что «Ростелеком» станет оператором этой платформы и два года будет проводить пилотный эксперимент с банками, в точение этого времени услуги по биометрической идентификации будут предоставляться им бесплатно» , отметив, что в уже стартовавшем пилоте участвует порядка десяти банков, включая Сбербанк, ВТБ и Газпромбанк.

При этом закончить создание платформы оператор намерен до конца 2017 г. К тому же только с 1 января 2018 г. предположительно вступят в силу поправки в 115 федеральный закон, разрешающие использовать биометрическую идентификацию в финансовом секторе - для открытия-закрытия счетов, размещения и снятия вкладов, переводов и т. д. Таким образом, по словам топ-менеджера, уже рассматривается идея создания на базе национальной биометрической платформы «национального банка идентификации и авторизации» жителей России.

Комментарии экспертов:

«По нашим оценкам, общее число пользователей электронной подписи в России превышает два миллиона. Технология «облачной» электронной подписи, появившаяся несколько лет назад, делает этот инструмент доступнее для бизнеса. Подтверждение этому – несколько десятков тысяч клиентов «СКБ Контур», сделавших выбор в ее пользу», – рассказывает эксперт Казаков.

«Облачная» электронная подпись обладает всеми свойствами, что и обычная, только хранится не на флешке или компьютере, а в интернете – на специальном защищенном сервере, «в облаке», – рассказывает Игорь Чепкасов, основатель и президент Национального фонда развития криптовалют. - Там же происходит подписание и шифрование документа, потому такая ЭП не требует установки на компьютер специального ПО». Чепкасов отмечает , что одно из ключевых преимуществ «облачной» подписи – это возможность подписания документов и их отправки из любой точки мира и с любого устройства.

Антон Еликов (проект Мерката) отмечает, что электронная подпись «в облаке» – это то, чем многие из нас пользуются ежедневно, даже не замечая. «Самый яркий пример – это механизм авторизации в мобильных и интернет-банках, когда после ввода пароля вам присылают по СМС одноразовый пин-код. Такая двухуровневая авторизация по сути своей уже может быть электронной подписью», – рассказывает эксперт.

Игорь Чепкасов рассказывает о возможностях использования ЭП в новых сервисах и услугах, к примеру, построенных на технологии Blockchain , а именно – умные контракты. «Децентрализация – фундаментальный принцип работы технологии – обеспечивает абсолютную защиту от компрометации и несанкционированного доступа к любому документу и самой подписи, поскольку каждый такой элемент-блок (подпись, документ, архив и т. д.) находится в прочной цепочке пронумерованных блоков, защищенных сложнейшим криптографическим кодом» , – рассказывает он. Так по мнению эксперта, внести изменения в уже введенный в обращение блок невозможно; умный контракт – это электронный алгоритм, описывающий набор условий, выполнение которых влечет за собой определенные события. «Его работа основывается на создании и применении так называемых протоколов с низким доверием, где алгоритм протокола использует только программные средства, а человеческий фактор из цепочки принятия решений максимально исключен – человек здесь выступает исключительно в роли одной из сторон, участвующей в реализации контракта. Например, при отправке платежей исполнение контракта невозможно без получения оговоренного в договоре числа электронных подписей» , – отмечает он.

В настоящее время сертификаты ключей проверки электронной подписи (СКП) выпускаются на специальных носителях, рассказал замглавы Минкомсвязи Михаил Евраев. При этом средняя стоимость такого СКП составляет около 5 тыс. рублей. «Система облачной электронной подписи позволит создавать подпись без материального носителя, что значительно снизит стоимость ее использования и повысит безопасность применения», - пояснил замминистра.

Ситуацию так же прокомментировал интернет-омбудсмен Дмитрий Мариничев, который уверен, что в технологиях ЭП произойдет настоящая революция, как это уже случилось несколько лет назад с накопителями информации. Например, еще в 90-х фильмы продавались на VHS-кассетах, в 2000-х они появились на CD, затем на DVD, и через десять лет в конце концов распространяются на флеш-накопителях и в интернете.

Перспективы использования облачной ЭП для банковской отраслиЭлектронная подпись задумывалось как универсальное средство подтверждения юридической силы совершаемых операций, и в виду этого имеет широкий спектр применения, от пользования порталом гос услуг до обеспечения электронного документооборота между организациями и государственными контролирующими органами. Для банковской отрасли ЭП физическими и юридическими лицами чаще всего используется для совершения финансовых операций через сервисы ДБО. Это включает в себя и онлайн доступ в личный кабинет посредством web-технологий и мобильный банк, т.е. управление счетом через социализированное приложение со смартфонов и планшетов.

К примеру, ЭП для физических лиц в крупнейшем федеральном банке - Сбербанке дает возможность банковской организации уменьшить оборот бумаги и увеличить скорость обслуживания посетителей. То есть во время открытия депозита вместо установки подписи на 4-х разных документах посетителю нужно будет 1 раз набрать свой ПИН (пароль к ЭП). Данный вид технологии сможет обеспечить проведение двойной клиентской идентификации с использованием паспорта и при помощи карточки с ПИН-кодом, который сможет знать лишь владелец. Благодаря этому можно также будет предотвратить вероятные факты мошенничества. Так по внутренним данным Сбербанка актуальных на 2014 год, в течении двенадцати месяцев после запуска такого сервиса, только жителями Москвы было совершено больше трёх миллионов операций с применением подписи в электронном виде.

Процедура получения соответствующего ключа электронной подписи банка России довольна проста, необходимо пройти онлайн-регистрацию на специализированном сайте «Сбер ключ». Так право на электронную подпись банк даёт любому его владельцу принимать участие в торгах и делать размещение на необходимых электронных ресурсах личные заявления.

Еще одним наглядным вариантом массового использования облачной ЭП может послужить , доступный в интернет-банке «Сбербанк Бизнес Онлайн», который стал официальным инструментом Сбербанка для электронного подписания многосторонних и двусторонних договоров между любыми юридическими лицами и индивидуальными предпринимателями (ИП) – так называемый межкорпоративный ЭДО. Как пояснил , благодаря этой системе трудозатраты на обработку одного документа сокращаются с 2-3 минут до 10-15 секунд. Кроме того, отказавшись от бумажного документооборота, компания может значительно снизить расходы на канцелярские товары, аренду складских помещений, замену расходных материалов для офисного оборудования и т.п.

Проблемы безопасности облачной ЭПНе смотря на все ощутимые плюсы от использования ЭП в облаках, данная концепция не нашла широкой поддержки у экспертов по информационной безопасности. Так, по мнению некоторых специалистов использование средств ЭП в мобильном телефоне тает в себе существенную угрозу безопасности. Не нужно быть специалистом, что бы разглядеть удручающую статистику роста числа мобильных вредоносных программ, перехватывающих СМС-сообщения пользователя, маскирующимся под официальные приложения мобильного банкинга и выполняющие другие несанкционированные действия без ведома пользователя.

В виду этого гарантировать информационную безопасность использования ЭП может только доверенная среда (изолированная), в которой пользователь и технические средства в момент взаимодействия защищены от посторонних вмешательств. Мобильный телефон такой доверенной средой назвать сложно - пользователь может устанавливать любые приложения на свое усмотрение. Хуже ситуация, если только если операционная система устройства «рутована». Однако, выход есть – как уже описывалось ранее это использование специальной SIM-карты, интегрированной с ЭП.

При использовании сервисов ДБО злоумышленники нередко проводят атаку типа «человек в браузере », являющееся частной реализацией атаки «человек-по-середине», когда, подменяя реквизиты легального платежа, показывая пользователю правильные данные, а в банк отправляя свои, подмененные. С новой функцией безопасности такой трюк злоумышленника уже не пройдет - получив реквизиты, специальный апплет на сим-карте выведет их на экран телефона и запросит ПИН-код. Визуально проверив корректность реквизитов, пользователь для подтверждении вводит ПИН-код своей электронной подписи, подписывает их и после отправляет обратно на шлюз, который передает информацию банку.

Сергей Груздев, генеральный директор компании-разработчика отечественных систем криптографической защиты «Аладдин Р. Д» выделяет еще один способ применения данной технологии - «Помимо аутентификации и подписания документов, разработанная система может использоваться для уведомления клиента банка об операциях с его счетом, что стало особенно актуальным в свете вступления в действие девятой статьи 163-ФЗ «О национальной платежной системе» . В отличие от самого популярного на данный момент способа - СМС-информирования, в этом случае гарантируется банковская тайна (никто не сможет прочитать уведомления, ни заразив смартфон вирусом, ни даже подменив базовую станцию), и исключена подмена сообщений злоумышленниками».

Остается другая проблема, когда например, в случае утери и умышленной кражи телефона и сохраненным ПИН-кодом в заметках или иной внутренней памяти телефона. В этом случае злоумышленник, сможет потратить все деньги как минимум с мобильного счета владельца, и, например, подписать обязывающие абонента документы, скажем, оплатить покупки в кредит на одном и популярных онлайн-магазинов. Однако, и эти риски достаточно уверенно предотвращаются примерно так же, как и с платежными и кредитными картами. Владелец счета (карты) может ограничить ежедневный объем и содержание сделок, допустимых с данной SIM-карты, так же использовать опцию отключения своей ЭП на временной период, пока он ею не пользуется.

Данная статья является продолжением статьи и охватывает криптографические решения:

- облачная подпись

- отдельные браузеры с российской криптографией

- отдельные почтовые клиенты с российской криптографией

- российская криптография в фреймворках, платформах, интерпретаторах

- настольные криптографические приложения

- средства формирования доверенной среды

Облачная подпись

Концепция облачной подпись предполагает хранение закрытого ключа и выполнение процедуры подписи/шифрования данных непосредственно на сервере.Для безопасного применения облачной подписи требуется решить задачу строгой аутентификации клиента при доступе к его закрытому ключу и задачу надежного хранения закрытого ключа на сервере. Примером подобного решения может служить КриптоПро DSS, который в качестве одного из вариантов аутентификации поддерживает Рутокен WEB (строгая двухфакторная аутентификация), а для хранения закрытого ключа использует HSM.

| Платформы | Любая с браузером и выходом в Интернет. Метод аутентификации может накладывать ограничения |

| ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO | |

| Интеграция с PKI | |

| Механизмы ЭЦП | Отправка документа на сервера, подпись документа на сервере, возврат подписи WEB API для интеграции в сторонние сервисы SOAP-интерфейс для интеграции в сторонние сервисы |

| Механизмы аутентификации | по протоколу аутентификации Рутокен WEB по SMS логин-пароль |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec, CADES |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Команднострочная утилита | Есть |

| Хранилища ключей | HSM, защищенная БД |

| Существует возможность аутентификации в сервисе облачной подписи по токенам (КриптоПРО DSS и Рутокен WEB) | |

| Примеры (ГОСТ) | КриптоПро DSS “Облачная” подпись СКБ Контур Сервис sign.me |

Проблемы:

- строгая аутентификация в сервисе

- гарантии защиты закрытого ключа от НСД

- снижение безопасности системы -> ограничение применения

- кроссплатформенность, кроссбраузерность

- удобство для конечного пользователя - вообще ничего не надо устанавливать и настраивать

- удобная интеграция в информационные системы (WEB API)

Отдельные браузеры с российской криптографией

Браузеры, созданные на базе open source проектов Mozilla FireFox и Chromium, используют в качестве криптоядра NSS или OpenSSL. OpenSSL поддерживает российские криптоалгоритмы. Для NSS также существуют разработки, которые обеспечивают поддержку российских криптоалгоритмов. Некоторое время назад на рынке появились полнофункциональные браузеры с поддержкой российской криптографии.Подобное решение обладает большим, на данный момент невостребованным, потенциалом, так как позволяет создавать защищенные стандартные WEB-клиенты для систем с высокими требованиями к безопасности. Еще одним плюсом подобного браузера является его «портабельность». С учетом существования USB-токенов с защищенной FLASH-памятью созданы безопасные решения, в котором наиболее критические операции с закрытом ключом осуществляются на «борту» USB-токена, а сам браузер хранится в его защищенной от модификации FLASH-памяти. Подобное решение кроме высокого уровня безопасности является очень удобным в применении.

На базе NSS

На картинке представлена архитектура решения, реализованная в проекте по расширению NSS aToken.| Спецификация | NSS c использованием PKCS#11-токенов, программных и аппаратных |

| Платформы | |

| Алгоритмы и криптографические протоколы | |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | |

| TLS-ГОСТ | |

| Форматы защищенных сообщений | PKCS#7, CMS |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Хранилища ключей | |

| Взаимодействие с USB-токенами | |

| Инсталляция | |

| Примеры (ГОСТ) | Mozilla FireFox, Chromium от Лисси Проект atoken от R-Альфа (Mozilla FireFox) КриптоFox (PKCS11-токен на базе КриптоПро CSP) |

Проблемы:

- только одно приложение с российской криптографией - сам браузер

- обновление браузера

- переучивать пользователя на использование кастомного браузера

- сертификация (нет прецедентов)

- кроссплатформенность

- прозрачность использования для пользователя

- нет ограничений для разработчиков серверной части

- не требуется инсталляция, запуск с FLASH-памяти USB-токена

Отдельные почтовые клиенты с российской криптографией

Отдельные почтовые клиенты с российской криптографией позволяют реализовать защиту переписки, используя электронную подпись и шифрование письма для абонента/группы абонентов (S/MIME). Данное решение удобно использовать в системах, построенных по принцу «точка-точка», в которых обмен информацией происходит непосредственно между абонентами, а сервер при этом используется только для маршрутизации сообщений.| Платформы | Семейство Windows, GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | Вызов из JavaScript встроенных в браузер функций |

| TLS-ГОСТ | Встроен в библиотеку и поддерживается браузером |

| Форматы защищенных сообщений | PKCS#7, CMS |

| Интеграция с браузером | 100% |

| Мобильные платформы | iOS, Android |

| Хранилища ключей | Браузерное хранилище, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов |

| Инсталляция | Программа установки, в целом, не требуются права системного администратор Portable. Например, запуск браузера с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | Mozilla ThunderBird от Лисси DiPost от Фактор ТС |

Российская криптография в фреймворках, платформах, интерпретаторах

Microsoft.NET

Расширения классов

В платформе существует набор криптографических классов, в которых предусмотрены механизмы расширения сторонними алгоритмами. Наиболее известным на рынке решением по расширению платформы Microsoft.NET российскими криптоалгоритмами является продукт КриптоПро. NET, представляющий собой надстройку над КриптоПро CSP.Установка КриптоПро.NET позволяет использовать российские криптоалгоритмы, например,

в WEB-сервисах на базе ASP.NET, SOAP-сервисах, в клиентских браузерных приложениях MS.Silverlight.

| Платформы | Microsoft.NET 2.0 и старше |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS, SOAP |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL |

| Механизмы ЭЦП | Набор классов. Есть полностью “управляемые” реализации. Есть реализации на базе Crypto API 2.0 и CNG |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS аутентификация в SOAP-сервисах собственные механизмы аутентификации на базе ЭЦП случайных данных |

| TLS-ГОСТ | Встраивание |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec, SOAP (OASIS Standard 200401), S/MIME |

| Интеграция с браузером | ЭЦП и шифрование через MS Silverlight |

| Хранилища ключей | Реестр, UBS-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через Crypto API 2.0 |

| Приложения | Microsoft Lync 2010, Microsoft Office Forms Server 2007 и Microsoft SharePoint 2010, Microsoft XPS Viewer |

| Инсталляция | Microsoft. NET включен в состав Windows, начиная с Windows Vista. Поддержка российских криптоалгоритмов требует установки дополнительного ПО |

| Примеры (ГОСТ) | КриптоПро. NET (на базе КриптоПро CSP) |

Отдельные библиотеки

BouncyCastle - это open source библиотека, в которой реализована своя система криптографических классов для платформы Microsoft.NET. В библиотеке поддерживаются как базовые криптографические алгоритмы ГОСТ 28147-89, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94, так и криптографические форматы PKCS#7/CMS, PKCS#10, X.509 с учетом специфики, описанной в RFC российских производителей СКЗИ. Кроме того, по утверждениям разработчиков библиотека поддерживает формат CADES с российскими криптоалгоритмами.Java

Архитектура криптографической системы платформы Java (Java Cryptography Architecture) позволяет расширять набор поддерживаемых в платформе криптоалгоритмов. С учетом большой распространенности Java многие из российских разработчиков криптосредств предлагают сертифицированные JCP-провайдеры.JCP

| Спецификация | Java Cryptography Architecture, JavaTM Cryptography Extension, JavaTM Secure Socket Extension |

| Платформы | Sun Java 2 Virtual Machine |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO, TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Набор классов |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS |

| TLS-ГОСТ | Отдельный TLS-провайдер, реализованный на Java в соответствии со спецификацией JavaTM Secure Socket Extension |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (например, через Apache XML Security API), S/MIME; |

| Интеграция с браузером | ЭЦП/шифрование через Java-апплеты, загрузка апплетов через Java TLS |

| Интеграция со службой каталогов | с произвольным LDAP-каталогом |

| Мобильные платформы | Android |

| Хранилища ключей | Реестр, файлы, UBS-токены, MicroSD-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации криптоалгоритмов через PKCS#11 (в продуктах Java LCPKCS11 компании Лисси и в Java-провайдере для Рутокен ЭЦП компании Актив) |

| Инсталляция | Программа установки, требуются права системного администратора |

| Примеры (ГОСТ) | КриптоПро JCP, КриптоПро JTLS Signal-COM JCP, Signal-COM Java TLS LCJCE, LCJSSE, LCPKCS11 Java-провайдер для Рутокен ЭЦП Trusted Java |

Java-апплеты

Одним из вариантов использования СКЗИ в браузере является их интеграция в Java-апплеты.В ряде случаев СКЗИ и криптографические библиотеки не требуют установки и представляют собой нативную библиотеку. В этом случае возможна ее интеграция непосредственно «внутрь» апплета и вызов функций СКЗИ через механизм JNI. При этой схеме библиотека будет инсталлирована в профайл пользователя при первой загрузке Java-апплета в браузере и ее отдельной инсталляции не потребуется.

Другим вариантом является написание Java-апплета, который вызывает предустановленное в системе СКЗИ (CSP, JCP и др.)

Более подробно пример подобной реализации, основанный на использовании Рутокен ЭЦП и OpenSSL, описан в статье .

Примеры:

- Апплет ЭТП «Стройторги» (реализован в соответствии с приведенной на схеме архитектурой)

- Система ДБО Бифит

PHP

PHP является одним из наиболее распространенных языков WEB-разработки. Криптографическая подсистема PHP построена на базе OpenSSL, в котором есть поддержка российских криптоалгоритмов. Но при этом в самом PHP поддержки российских криптоалгоритмов нет. Некоторые российские производители СКЗИ приступали к формированию патча к PHP, который позволял бы использовать российскую криптографию, но до конца эти работы доведены не были.Бинарная совместимость таких СКЗИ, как МагПро КриптоПакет, с OpenSSL позволила бы придать данному решению легитимность.

В настоящее время многие разработчики инфосистем на базе PHP используют непосредственный вызов командно-строчной утилиты OpenSSL для проведения криптоопераций с использованием российских алгоритмов.

Экзотическое решение реализовано в рамках проекта Рутокен WEB. В серверной компоненте решения проверка подписи ГОСТ Р 34.10-2001 реализована непосредственно на PHP с использованием математических примитивов из нативной библиотеки.

Perl

Еще одним экзотическим примером является реализация шифрования по ГОСТ 28147-89 непосредственно на Perl http://search.cpan.org/~ams/Crypt-GOST-1.00/GOST.pm .При этом в реальных проектах на Perl разработчики обычно используют вызовы командно-строчной утилиты из OpenSSL или какого-нибудь Linux-совместимого СКЗИ.

Ruby

Ruby использует в качестве криптоядра openssl, что позволило автору данной статьи пропатчить его для поддержки российской криптографии.JavaScript

Некоторое время назад на Хабре появилась статья, автор которой реализовал многие криптографические форматы непосредственно на JavaScriptПри этом криптоалгоритмы используются из унифицированного ядра WebCrypto, которое уже сейчас поддерживается большинством современных браузеров.

Проблемы:

- Нет ГОСТов

- Закрытый ключ находится в «хранилище браузеру», а не в отчуждаемом носителе

- Как подключать PKCS#11-совместимые устройства?

Плюсы:

- кроссплатформенное, кроссбраузерное решение

- подпись на клиенте

- Поддержка PKI

- не требуется установка вообще ничего на клиент

Настольные криптографические приложения

Класс приложений, которые предоставляют законченный оконный пользовательский интерфейс для проведения клиентских криптоопераций. Как правило, используют некоторое СКЗИ в качестве криптоядра.Операции:

- подпись файла

- проверка подписи под файлом, в том числе построение цепочки и проверка списка отзыва, OCSP, проверка таймштампа

- зашифрование файла, в том числе для нескольких респондентов

- расшифрование файла

- поиск и выбор сертификата пользователя

- просмотр сертификата

- ведение базы сертификатов респондентов, интеграция со службой каталога (по протоколу LDAP) для поиска сертификата респондента

- генерация ключевой пары, формирование запроса на сертификат

- удаление ключевой пары

- импорт/экспорт сертификатов (корневых, пользовательских, респондентов)

- удаление сертификата

Примеры:

- КриптоАРМ

- КриптоНУЦ

- File-PRO, Admin PKI

- Блокхост ЭЦП

- Sign Maker

- ViPNet Crypto File

Средства формирования доверенной среды

Проблема формирования доверенной среды для выполнения криптоопераций, в частности ЭЦП, является отдельной большой темой. В данной статье не планируется ее подробно рассматривать, но хочется отметить, что концептуально разработчики идут следующими путями:- отдельное устройство, на котором визуализируются данные, предназначенные для подписи и сама подпись производится после подтверждения пользователя (trustscreen)

- установка на компьютер и клиентскую ОС комплекса средств защиты информации (МДЗ, антивирусы и т.п.), с целью минимизации возможности заражения компьютера вредоносным ПО

- загрузка отдельной доверенной ОС в режиме USB-live

- параллельная работа клиентской ОС и доверенной среды на различных ядрах одного компьютера

На последнем способе формирования ДС хотелось бы остановиться подробнее.

Компанией «Код безопасности» предложен интересный продукт Jinn, который позволяет эмулировать доверенную среду как на многоядерном, так и на одноядерном компьютере. Основной идеей данного решения является то, что доверенная среда выполняется на логических ядрах, на которых не выполняется сама клиентская ОС. В случае одноядерного компьютера now-how решения позволяет реализовать эмуляцию отдельного физического вычислительного устройства, которое не видно ОС (или, вернее, доступ к нему из ОС сильно затруднен).

Для случая многоядерного компьютера доверенная среда функционирует на 2 ядрах, на остальных ядрах функционирует клиентская ОС. Доверенная среда загружается перед загрузкой клиентской ОС либо с флешки, либо с электронного замка Соболь. Решение гарантирует, что клиентская ОС (а следовательно и потенциальное вредоносное ПО) не управляет поведением доверенной среды.

По сути, в решении две ОС разнесены по различным ядрам одного компьютера и между ними настроен канал передачи данных. При этом одна из ОС (доверенная среда), спроектирована таким образом, что варианты ее заражения минимизированы и ее функционал служит исключительно цели безопасной визуализации данных и их пописи.

Для доступа к доверенной среде из клиентской ОС используется специальная библиотека (COM-объект). При подписи платежки через данную библиотеку Jinn перехватывает управление графическим адаптером и визуализирует на нем платежку. Если представленная информация верна, то после подтверждения пользователя Jinn подписывает платежку и возвращает управление клиентской ОС.

22 июля 2014 г. 08:50Облачные технологии продолжают трансформировать отрасль за отраслью, появляясь там, где их появление, казалось бы, наименее логично. Процесс в значительной степени напоминает рождение и триумфальное шествие компьютеров по разнообразному ландшафту человеческой деятельности. Сегодня уже мало кто задумывается о том, как компьютеры изменили изготовление газет и журналов, производство, сельское хозяйство, а особенно бизнес во всех его проявлениях. Теперь же точно так же меняют всё вокруг облака, и некоторые области уже по второму кругу. Например, бухгалтерию.

В 1994 году Главное управление безопасности ФАПСИ разработало первый стандарт электронной подписи в России, но тогда в стране было ещё весьма смутное время, поэтому по-настоящему об электронной подписи заговорили лишь 8 лет спустя, в 2002-м, когда был утверждён новый стандарт криптозащиты ЭП, фактически уравнивающий российское понятие «электронная подпись» и международное - «цифровая подпись». Так что история этой технологии в нашей стране хоть и насчитывает уже двадцать лет, но фактически применяется не больше десяти.

И бо льшую часть этого десятилетия технология работала следующим образом. На компьютеры организации (как правило, лишь в бухгалтерии), устанавливалось специальное ПО для работы с ЭП, а на USB-носителе содержались персонализированные ключи, хранившиеся в единственном экземпляре. Надо сказать, что безопасность в этом случае обеспечивалась практически полная. Не завладев той самой «флешкой» с ключами - токеном, - невозможно было подписать документы от имени организации. Но ведь были и минусы! Токен можно украсть, потерять, уничтожить физически - и тогда придётся вновь проходить процедуру авторизации в удостоверяющем центре. А если нужно подписать срочные документы? Словом, облачные технологии уже стояли у порога, чтобы навсегда изменить очередную отрасль, и сегодня сектор электронного документооборота может стать локомотивом их развития.

Рассказать о преимуществах от внедрения ЭДО мы попросили специалиста отрасли Анастасию Щепину, аналитика компании Synerdocs , которая считает, что нежелание бизнеса переходить с бумаги на электронные документы, с электронной подписи на носителе на облачную электронную подпись в большинстве случаев связано со страхами и привычками:

«Опасения нужно развеять, а устоявшиеся

процессы заменить новыми, более эффективными и выработать новые привычки,

которые позволят работать и получать прибыль быстрее. Опасения, как правило,

связаны с недоверием к серверам, на которых хранятся закрытые ключи электронных

подписей. На самом деле, серверы, на которых хранятся ключи, надёжно защищены.

Я думаю, это даже надёжнее, чем носить с собой токен или флеш-карту. Конечно,

это вопрос доверия, но сейчас облачные технологии только развиваются, и

удостоверяющие центры относятся к этому серьёзно.

«Опасения нужно развеять, а устоявшиеся

процессы заменить новыми, более эффективными и выработать новые привычки,

которые позволят работать и получать прибыль быстрее. Опасения, как правило,

связаны с недоверием к серверам, на которых хранятся закрытые ключи электронных

подписей. На самом деле, серверы, на которых хранятся ключи, надёжно защищены.

Я думаю, это даже надёжнее, чем носить с собой токен или флеш-карту. Конечно,

это вопрос доверия, но сейчас облачные технологии только развиваются, и

удостоверяющие центры относятся к этому серьёзно.

Теперь о привычках. О преимуществах электронного документооборота написано уже множество статей, тут секрета никакого нет. Облачная электронная подпись добавляет преимущества: позволяет сократить расходы на приобретение электронных подписей, даёт возможность подписывать документы в любое время и в любом месте, где есть интернет. В итоге получается, что конкуренты консервативной компании, которые открыты новым технологиями, делают свой бизнес более эффективным и получают конкурентное преимущество. Это и может заставить бизнес начать переходить сначала на электронный документооборот с использованием электронной подписи на носителе, а впоследствии, возможно, и на облачные электронные подписи».

Как привычная технология ЭП выглядит в облаке? Удостоверяющий центр создаёт вашу электронную подпись и располагает её в собственном облаке. Никаких токенов в этом случае не нужно: авторизация происходит по СМС, через привязанный мобильный телефон. Сама подпись располагается в облаке, поэтому подписывать счета и прочие документы можно с любого устройства с доступом в интернет: с офисного компьютера, с личного ноутбука, с планшета или даже смартфона. У такого подхода есть очевидные плюсы. По мнению аналитика Synerdocs Анастасии Щепиной, существует два основных плюса облачной электронной подписи.

1. Её стоимость ниже. Приобретение облачной электронной подписи требует меньше затрат, чем покупка в обычном режиме. Это связано с тем, что для работы с этой подписью не нужно приобретать носитель и средство криптографической защиты информации (далее - СКЗИ). В случае облачной электронной подписи СКЗИ находится только на сервере, где хранится закрытый ключ. Всё это оформляется соответствующими соглашениями и доверенностями.

2. Мобильность. Сейчас интернет есть практически везде, а это значит, что и подписывать документы облачной электронной подписью можно с любого планшета, смартфона, устройства, поддерживающего выход в интернет. Ни бумага, ни электронная подпись на носителе не дают такой возможности. СКЗИ для мобильных устройств сейчас, конечно, разрабатываются, но вообще без СКЗИ на вашем устройстве, согласитесь, работать проще. Кроме того, закрытый ключ облачной ЭП не придётся устанавливать вам лично или платить сотруднику УЦ, который все настроит. Не нужно будет обучать пользователей работе с СКЗИ и сертификатами ЭП.

Но, обладая массой положительных качеств, облачная подпись имеет и негативные моменты. Несмотря на то, что через популярные бухгалтерские сервисы уже выдали более 100 000 облачных ЭП за 2013 год, широкое применение подписей все ещё под вопросом. Анастасия Щепина считает, что бизнес ещё не до конца определился с технической составляющей использования облачной ЭП:

Если говорить про облачную ЭП в документообороте, то пока непонятно, как она будет работать с несколькими сервисами ЭДО. Скорее всего, с большими трудностями. Закрытый ключ хранится на сервере УЦ, сервису ЭДО надо делать туда запрос на формирование электронной подписи. На данный момент не все сервисы будут легко интегрироваться с программным обеспечением УЦ, придётся это учитывать при переходе на облачную подпись. Возможно, для каждого сервиса придётся покупать отдельную подпись.

Второй минус - скорее из понятийной области. Сущность электронной подписи подразумевает замену собственноручной: то есть вы лично, собственными руками подписываете документ с помощью конфиденциальной части ключа. Она должна быть у вас и только у вас. В облачном же варианте закрытый ключ оказывается не в ваших руках - а где-то там, на сервере УЦ. То есть фактически вы ставите подпись не собственными руками, а через посредника. Конечно, все это будет оформлено документально, а сами серверы надёжно защищены, но не во всех организациях служба безопасности одобрит такое. Если вам важно, чтобы документы подписывали сами владельцы закрытых ключей, то облачная электронная подпись вам не подойдёт.

В целом же перспективы облачной ЭП и электронного документооборота в нашей стране обнадёживают. Госдума уже утвердила план развития электронного правительства до 2018 года, который включает и ряд мер по содействию бизнесу. Например, «снижение среднего числа обращений представителей бизнес-сообщества в орган госвласти для получения одной госуслуги». И пусть тезис звучит не очень внушительно, поскольку количество обращений планируют сократить лишь до двух, это уже определённый прогресс, приводящий нас к европейскому сценарию. То есть, такой ситуации когда открыть бизнес, заплатить налоги и подписать любые документы можно будет в интернете, а зачастую и со смартфона.

В традиционном, привычном для подавляющего большинства пользователей понимании электронной подписи (ЭП) ключ этой самой подписи хранится у её владельца. Чаще всего для этого используется некий защищённый ключевой носитель в формате USB-токена или смарт-карты, который пользователь может носить с собой. Этот ключевой носитель тщательно оберегается владельцем от посторонних лиц, поскольку попадание ключа в чужие руки означает его компрометацию. Для использования ключа на устройстве владельца устанавливается специализированное программное обеспечение (СКЗИ), предназначенное для вычисления ЭП.

С другой стороны, в мире ИТ всё шире применяется концепция « облачных вычислений» , которая во многих отношениях имеет массу преимуществ по сравнению с использованием традиционных приложений, установленных на компьютере пользователя. Вследствие этого возникает вполне закономерное желание воспользоваться данными преимуществами облачных технологий для создания « ЭП в облаке» .

Но прежде чем решать данную задачу необходимо определить, что же мы будем понимать под « электронной подписью в облаке» . В настоящее время в разных источниках можно встретить разные же трактовки этого понятия, зачастую годящиеся разве что только для объяснения на пальцах человеку « с улицы» , который зашёл в Удостоверяющий Центр, чтобы « купить электронную подпись» .

Что такое квалифицированная электронная подпись в облаке

Для целей данной статьи, а также других научно-популярных и практических дискурсов об облачной электронной подписи предлагается использовать следующее определение.

Электронная подпись в облаке (облачная электронная подпись) - это вычислительная система, предоставляющая через сеть доступ к возможностям создания, проверки ЭП и интеграции этих функций в бизнес-процессы других систем.

В соответствии с данным определением, для облачной электронной подписи может использоваться в том числе и локальное средство ЭП. Например, используя , пользователь через веб-браузер может подписывать электронный документ с помощью средства ЭП, установленного на его оконечном устройстве (персональный компьютер или планшет). В подобной системе ключ подписи остаётся у владельца и вопросы безопасности решаются с помощью стандартного набора средств, известного в мире « традиционной ЭП» . Если хотите, можно назвать это облачной ЭП с локальным средством ЭП .

Другой вариант облачной ЭП получается при использовании средства ЭП, размещённого в облаке. Для удобства дальнейшего изложения назовём такую схему полностью облачной ЭП , чтобы отличать её от предыдущей. Эта схема регулярно вызывает жаркие дискуссии среди специалистов, поскольку подразумевает передачу самого ключа подписи « в облако» . Данная же статья призвана прояснить ряд вопросов, связанных с безопасностью полностью облачной ЭП.

Начнём с главного

Основной головной болью при переводе любой ИТ-системы « в облако» становится боль « безопасников» (и помогающих им юристов), связанная с передачей « туда» информации для обработки или хранения. Если раньше эта информация не покидала некоторого защищённого периметра, иможно было сравнительно легко обеспечить её конфиденциальность, то в облаке само понятие периметра отсутствует. При этом ответственность за обеспечение конфиденциальности информации в каком-то смысле « размывается» между её владельцем и поставщиком облачных услуг.

То же самое происходит и с ключом ЭП, передаваемым в облако. Более того, ключ ЭП - это не просто конфиденциальная информация. Ключ должен быть доступен только одному лицу - его владельцу. Таким образом, доверие к облачной подписи определяется не только личной ответственностью пользователя, но и безопасностью хранения и использования ключа на сервере и надежностью механизмов аутентификации.

В настоящее время проводятся сертификационные испытания нашего решения . Это сервер облачной ЭП, хранящий ключи и сертификаты пользователей и предоставляющий аутентифицированный доступ к ним для формирования электронной подписи. Оба упомянутых выше аспекта безопасности облачной ЭП в частности являются предметом исследований, проводимых в ходе испытаний КриптоПро DSS. В то же время, стоит отметить, что существенная часть этих вопросов уже рассмотрена в рамках тематических исследований , на котором основывается КриптоПро DSS.

В нашей стране пока слабо проработаны организационно-правовые аспекты применения облачной ЭП, поэтому в данной статье мы рассмотрим КриптоПро DSS с точки зрения требований к серверу подписи, разработанных Европейским Комитетом по Стандартизации (CEN).Европейский путь

В октябре 2013 года Европейский Комитет по Стандартизации (CEN) одобрил техническую спецификацию CEN/TS 419241 «Security Requirements for Trustworthy Systems Supporting Server Signing». В этом документе приводятся требования и рекомендации к серверу электронной подписи, предназначенному для создания, в том числе, квалифицированных подписей.

Хочется отметить, что уже сейчас КриптоПро DSS в полном объёме соответствует требованиям данной спецификации в наиболее сильном варианте: требованиям Уровня 2, предъявляемым для формирования квалифицированной электронной подписи (в терминах европейского законодательства).

Одним из основных требований Уровня 2 является поддержка строгих вариантов аутентификации. В этих случаях аутентификация пользователя происходит напрямую на сервере подписи - в противоположность допустимой для Уровня 1 аутентификации в приложении, которое от своего имени обращается к серверу подписи. Все методы аутентификации, поддерживаемые КриптоПро DSS, удовлетворяют данному требованию Уровня 2.

В соответствии с этой спецификацией, пользовательские ключи подписи для формирования квалифицированной ЭП должны храниться в памяти специализированного защищенного устройства (криптографический токен, HSM). В случае КриптоПро DSS таковым устройством является программно-аппаратный криптографический модуль КриптоПро HSM - сертифицированный ФСБ России по уровню KB2 как средство ЭП.

Аутентификация пользователя на сервере электронной подписи для выполнения требований Уровня 2 обязана быть как минимум двухфакторной. КриптоПро DSS поддерживает широкий, постоянно пополняемый спектр методов аутентификации, в том числе и двухфакторных. Помимо привычных криптографических токенов в качестве средства аутентификации может использоваться и специализированное приложение на смартфоне, такое как , и генераторы одноразовых паролей (OTP-токены). В документе CEN эти методы также упомянуты.

Ещё одним перспективным способом аутентификации по Уровню 2 может стать использование криптографического приложения на SIM-карте в телефоне. По нашему мнению, данный вариант использования SIM-карт с криптографией наиболее реален, поскольку построение функционально законченного СКЗИ (или средства ЭП) по новым требованиям ФСБ на базе только лишь SIM-карты вряд ли возможно.

Рассматриваемая техническая спецификация также допускает использование сервера электронной подписи для формирования подписей сразу для некоторого набора документов. Данная возможность может быть полезна при подписании большого массива однородных документов, отличающихся лишь данными в нескольких полях. При этом аутентификация пользователя производится один раз для всего пакета документов. Поддержка такого варианта использования также имеется в КриптоПро DSS.

В документе CEN содержится также ряд требований к формированию, обработке, использованию и удалению пользовательского ключевого материала, а также к свойствам внутренней ключевой системы сервера электронной подписи и к аудиту. Эти требования полностью и даже «с запасом» покрываются требованиями, предъявляемыми к средствам ЭП класса KB2, по которому сертифицирован отвечающий за данные вопросы ПАКМ « КриптоПро HSM» .

Наше будущее

Решение КриптоПро DSS поддерживает широкий набор методов аутентификации, среди которых для каждой задачи возможно подобрать подходящий. Надёжность наиболее безопасных из них соответствует самым строгим критериям европейских требований CEN/TS 419241 и, как мы рассчитываем, в недалёком будущем будет подтверждена сертификатом соответствия ФСБ России.

Алексей Голдбергс,

заместитель технического директора

ООО "КРИПТО-ПРО"

Станислав Смышляев, к.ф.-м.н.,

начальник отдела защиты информации

ООО "КРИПТО-ПРО"

Павел Смирнов, к.т.н.,

заместитель начальника отдела разработок

ООО "КРИПТО-ПРО"

Как известно, задача электронной подписи состоит в том, чтобы упростить документооборот. Согласно закону 2011 года «Об электронной подписи», цифровой документ, который подписан ЭП, приравнивается к бумажному с рукотворным автографом.

«“Облачная” электронная подпись обладает всеми свойствами, что и обычная, только хранится не на флешке или компьютере, а в интернете – на специальном защищенном сервере, “в облаке”», – рассказывает Игорь Чепкасов, основатель и президент Национального фонда развития криптовалют. Там же происходит подписание и шифрование документа, потому такая ЭП не требует установки на компьютер специального ПО. Эксперт отмечает, что одно из преимуществ «облачной» подписи – возможность подписания документов (включая отчетность) и их отправки из любой точки мира и с любого устройства.

Антон Еликов (проект Мерката) отмечает, что электронная подпись «в облаке» – это то, чем многие из нас пользуются ежедневно, даже не замечая. «Самый яркий пример – это механизм авторизации в мобильных и интернет-банках, когда после ввода пароля вам присылают по СМС одноразовый пин-код. Такая двухуровневая авторизация по сути своей уже может быть электронной подписью», – рассказывает эксперт.

Зачем нужна электронная. Сергей Казаков, эксперт в области информационной безопасности компании «СКБ Контур», напоминает, что с помощью ЭП компании представляют отчетность в налоговую и другие контролирующие органы, ведут электронный документооборот. Цифровая подпись также широко применяется в сфере государственных закупок. «По нашим оценкам, общее число пользователей электронной подписи в России превышает два миллиона», – отмечает эксперт. «Технология “облачной” электронной подписи, появившаяся несколько лет назад, делает этот инструмент доступнее для бизнеса. Подтверждение этому – несколько десятков тысяч клиентов “СКБ Контур”, сделавших выбор в ее пользу», – рассказывает г-н Казаков.

Обратите внимание

Пока эксперты рассуждают о распространении «облачной» ЭП, есть одна проблема – вопросы ее применения не прописаны в нормативных актах.

Как отмечает Алексей Дашков, руководитель направления ИБ компании «Системный софт», ЭП выполняет такую же функцию, как и подпись, закрепленная печатью. «Она обеспечивает подлинность документа и состоит из закрытого и открытого ключа. Подписание документа производится с помощью закрытого ключа, который обычно хранится на специальном носителе – токене. Приобрести сервис можно у целого ряда компаний-провайдеров подобных услуг, никаких специальных требований, кроме наличия стандартного комплекта учредительных документов, не требуется», – рассказывает он.

«“Облачная” электронная подпись – это обычная электронная подпись, но с одним отличием: закрытый ключ хранится на серверах удостоверяющего центра, и подписание документов осуществляется там же. Подтверждение личности подписанта происходит обычно с помощью отправки смс с кодом на мобильный телефон», – поясняет г-н Дашков.

Цена вопроса

Игорь Чепкасов рассказал, что стоимость ЭП зависит от ее функциональных возможностей и сферы применения и колеблется от 1000 до 15 000 рублей. «По крайней мере, такие цены я встречал лично, когда мне ЭП нужна была по работе. “Облачная” электронная подпись в некоторых известных мне компаниях стоит 3000 рублей», – делится эксперт.

Стоимость «облачной» подписи варьируется у разных компаний-операторов. Можно найти предложение и за 900 рублей в год. Однако не стоит безоговорочно верить рекламным обещаниям. Советуем подробно ознакомиться с прайсом на «облачную» подпись и узнать, что входит в стоимость, и только после этого принимать решение о ее приобретении.

«Стоимость “облачной” электронной подписи, как правило, включена в тариф того сервиса, который покупает клиент. Единственный сервис “СКБ Контур”, который продает ее отдельно, – это система электронного документооборота “Диадок”. В нем она составляет 900 рублей. При этом обычный сертификат на носителе с лицензией на средстве криптографической защиты информации (СКЗИ) обойдется в 3000 рублей», – рассказывает Сергей Казаков.

Как работает?

В основе работы технологии – специализированный сервер электронной подписи, находящийся «в облаке». «Если пользователю необходимо, например, отправить отчет в налоговую инспекцию, его учетная система взаимодействует с сервером электронной подписи и передает ему документ, который нужно подписать. Сервер электронной подписи обязан запросить разрешение у пользователя – это можно сделать, отправив на его мобильный телефон код подтверждения операции, как в интернет-банке», – отмечает Сергей Казаков. Вводя код подтверждения в учетной системе, пользователь санкционирует доступ к ключу ЭП, и для документа создается подпись. «Все ключи электронной подписи хранятся в зашифрованном виде на специализированном устройстве, отвечающем самым строгим требованиям безопасности. Оператор сервера электронной подписи должен предпринимать все меры для того, чтобы минимизировать риск несанкционированного доступа к ключам», – рассказывает г-н Казаков.

Для того, чтобы использовать «классическую» электронную подпись, нужно приобрести токен и специализированное программное обеспечение – криптопровайдер. «Это немалые расходы, особенно для начинающих предпринимателей. Затем это программное обеспечение нужно установить и настроить, а если вы собираетесь использовать подпись на нескольких рабочих местах – для каждого места отдельно. “Облачная” электронная подпись не требует приобретения ПО и предварительной настройки, ее нельзя потерять или забыть», – отмечает г-н Казаков. В отличие от традиционных технологий, «облачная» подпись доступна пользователям на любой операционной системе и платформе, в том числе на мобильных устройствах.

Алексей Дашков отмечает, что «облачные» ЭП популярны у небольших компаний или индивидуальных предпринимателей, активно использующих сервисы «типа онлайн-бухгалтерий и онлайн-документооборота». В крупных организациях, не использующих «облака», применение такой подписи, по его словам, может оказаться дороже и сложнее, чем применение обычной ЭП.

Каковы перспективы?

По словам Антона Еликова, распространение применения «облачных» электронных подписей очень ждет вся транспортная отрасль России. «Стоит только представить себе ситуацию, когда водитель-экспедитор едет в рейс не с пачкой бумаг, а с планшетом. И прямо на месте отгрузки подписывает с клиентом товарно-транспортную накладную! Но основную пользу “облачная” электронная подпись могла бы принести в случае, когда документ поставки расходится с фактически отгружаемым объемом продукции (пересорт, бой в процессе транспортировки)», – отмечает он. По словам г-на Еликова, таких случаев на практике порой бывает до 40 процентов. «И все эти документы сейчас отправляются в длинный путь взаимодействия бухгалтерий со стороны поставщика и покупателя. Хотя вопрос расхождений мог бы быть урегулирован прямо в месте отгрузки, и факт изменения был бы подтвержден “облачной” подписью», – делает вывод эксперт.

Игорь Чепкасов рассказывает, что в настоящее время уже имеются совершенно новые разработки, использующие технологию Blockchain, а именно – умные контракты. «Децентрализация – фундаментальный принцип работы технологии – обеспечивает абсолютную защиту от компрометации и несанкционированного доступа к любому документу и самой подписи, поскольку каждый такой элемент-блок (подпись, документ, архив и т. д.) находится в прочной цепочке пронумерованных блоков, защищенных сложнейшим криптографическим кодом», – рассказывает он. По словам г-на Чепкасова, внести изменения в уже введенный в обращение блок невозможно; умный контракт – это электронный алгоритм, описывающий набор условий, выполнение которых влечет за собой определенные события. «Его работа основывается на создании и применении так называемых протоколов с низким доверием, где алгоритм протокола использует только программные средства, а человеческий фактор из цепочки принятия решений максимально исключен – человек здесь выступает исключительно в ро-и одной из сторон, участвующей в реализации контракта. Например, при отправке платежей исполнение контракта невозможно без получения оговоренного в договоре числа электронных подписей», – отмечает он.

Тем временем, пока эксперты рассуждают о распространении практики применения «облачной» электронной подписи и говорят о возможностях развития технологий, есть одна проблема. Связана она с тем, что сегодня вопросы применения такой ЭП должным образом не прописаны в нормативных актах. Но в скором времени, а именно – в III квартале 2016 года, – россияне получат законодательную возможность использовать электронную подпись без материального носителя – USB-флешки или SIM-карты. Такая норма содержится в «дорожных картах» к программе развития интернета в России, которую Институт развития интернета подготовил для президента РФ. Так что можно ожидать, что компании в скором времени перестанут бояться «облачных» технологий и начнут более активно использовать такую электронную подпись в своей работе.